Двоен удар: Как Capital Trade Inc. стана мишена на две рансъмуер банди

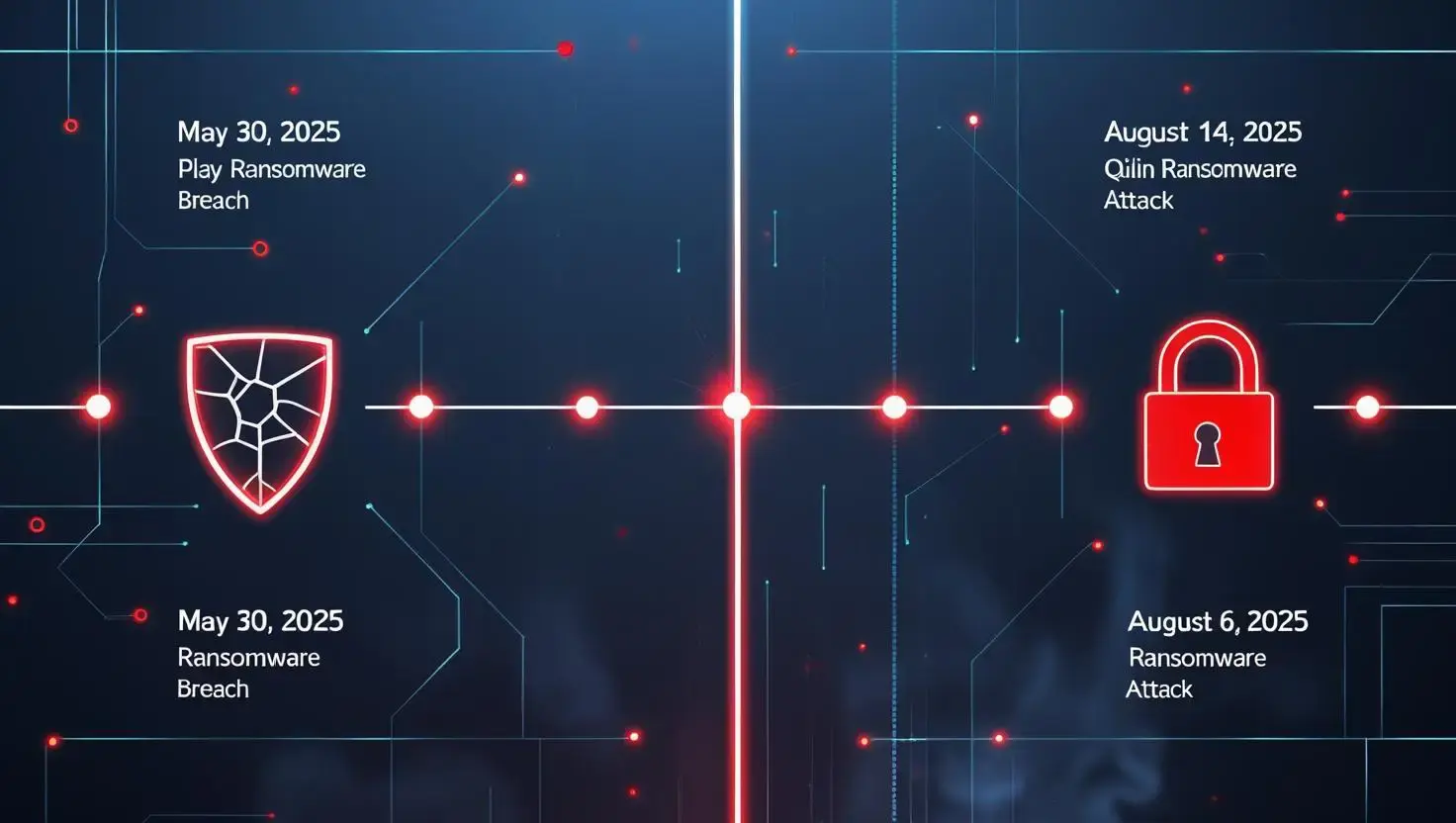

Хронология на двойната рансъмуер атака

Capital Trade Inc., юридическа фирма със седалище във Вашингтон, окръг Колумбия, претърпя две отделни рансъмуер атаки през средата на 2025 г.—всяка организирана от различна киберпрестъпна група. Хронологията на тези инциденти разкрива не само скоростта и прецизността на съвременните рансъмуер операции, но и уязвимостта на утвърдени фирми с дълбоки връзки с правителствената политика.

2 юни 2025 г. — Първи удар от Play Ransomware

Групата Play ransomware извърши целенасочена атака срещу Capital Trade Inc., като криптира критични файлове и извлече чувствителни данни. Известна със своя опростен модел на изнудване, Play обикновено избягва предварителни искания за откуп, като вместо това принуждава жертвите към директни преговори чрез криптирани бележки и последващи заплахи.

Според съвместно предупреждение от FBI и CISA, до май 2025 г. Play успешно е проникнала в над 900 организации по света, включително в държавния, здравния и юридическия сектор. Capital Trade Inc. е сред засегнатите, въпреки че фирмата публично не е потвърдила дали е платен откуп или дали изтекли данни са били публикувани.

14 август 2025 г. — Последваща атака от Qilin Ransomware

Само няколко седмици по-късно, групата Qilin ransomware насочи вниманието си към същата фирма, като използва останали уязвимости от първото проникване или просто се възползва от отслабената защита на компанията. Qilin, която увеличи активността си след разпадането на конкурента RansomHub, почти удвои броя на жертвите си през второто тримесечие на 2025 г.

Групата е известна със своите усъвършенствани тактики за изнудване, включително:

Кражба на данни и заплахи за публично разкриване

DDoS атаки по време на преговори

Кампании за тормоз, задвижвани от изкуствен интелект

„Юридически оценки“ на откраднати данни с цел натиск върху жертвите

(Източник: ransomware.live)

Защо Capital Trade беше мишена?

Освен ролята си като доставчик на юридически услуги, Capital Trade Inc. има стратегическо значение в американската търговска политика. Според ransomware.live, фирмата е „истинската сила зад безумната политика за повишаване на американските мита“, като предоставя съдебна подкрепа и икономически анализи, които формират стратегии за прилагане. Това прави компанията ценна мишена—не само за финансово изнудване, но и потенциално за геополитическо или икономическо саботиране.

Бяха ли успешни атаките?

Play Ransomware: Да. Тактиките на групата доведоха до широко разпространени смущения в стотици организации, а Capital Trade Inc. беше потвърдена като жертва. Дали е платен откуп, остава неизвестно.

Qilin Ransomware: Вероятно успешна. Агресивната експанзия на групата и усъвършенстваните инструменти за изнудване предполагат, че са постигнали достъп и контрол. Все пак няма публично потвърждение за платен откуп или изтичане на данни от страна на Capital Trade Inc.

Целта и заплахите

Capital Trade Inc.: Стратегически юридически гигант

Capital Trade Inc. е фирма със седалище във Вашингтон, окръг Колумбия, специализирана в консултации по международна търговия, съдебна подкрепа и икономически анализи. Основана през 1992 г., компанията се е превърнала в един от най-влиятелните юридико-икономически съветници в сферата на американските търговски регулации.

Според официалния сайт на CapTrade, експертизата на фирмата обхваща:

Производства по антидъмпинг и компенсаторни мита

Съдебни дела за права върху интелектуална собственост (Секция 337)

Търговски преговори и законодателство

Многостранни и двустранни търговски споразумения

Съдебно-икономически и финансови анализи при търговски спорове

Capital Trade Inc. предоставя техническа и аналитична подкрепа на адвокатски кантори, мултинационални корпорации и ключови американски правителствени агенции. Сред най-видните ѝ клиенти и партньори са:

Комисията за икономически и сигурностен преглед между САЩ и Китай

(Източник: свидетелство на Andrew Szamosszegi пред USCC)

Работата на фирмата включва:

Международен анализ на ценообразуване и счетоводни разходи

Моделиране на големи бази данни и статистически анализи

Експертни показания в търговски дела

Стратегически оценки на регулаторното въздействие върху глобалния бизнес

Capital Trade е участвала в над 1,000 производства, обхващащи десетки продукти от повече от 50 държави. Екипът ѝ включва бивши държавни икономисти, счетоводители и ИТ специалисти, много от които са свидетелствали пред федерални агенции и преподавали в академични институции.

Стратегическото значение на Capital Trade надхвърля клиентските услуги. Според ransomware.live, фирмата е „истинската сила зад безумната политика за повишаване на американските мита“, което показва, че влиянието ѝ се простира до формирането на националната търговска стратегия. Това я прави ценна мишена — не само за финансово изнудване, но и за потенциално геополитическо саботиране.

Първият нападател: Групата Play Ransomware

Групата Play ransomware, известна още като PlayCrypt, се появява през 2022 г. и бързо се превръща в една от най-активните рансъмуер банди в света. Работейки по затворен партньорски модел, Play използва стратегия на двойно изнудване: криптира системите на жертвите и извлича чувствителни данни, заплашвайки с публично разкриване, ако исканията не бъдат изпълнени.

Според съвместно предупреждение от FBI и CISA, до май 2025 г. Play е засегнала над 900 организации, включително държавни агенции, здравни заведения и юридически фирми. Групата е известна с:

Експлоатиране на уязвимости в Microsoft Exchange и Fortinet

Използване на прекъснато криптиране за по-бързи атаки

Контакт с жертвите чрез имейл и телефон за натиск върху плащането

Атаката срещу Capital Trade Inc. е открита на 2 юни 2025 г. и бележи началото на бурно лято за фирмата.

Вторият нападател: Групата Qilin Ransomware

Qilin, известна преди като Agenda, е рускоговоряща операция тип ransomware-as-a-service (RaaS), която добива известност с атаки срещу здравни и държавни институции. Групата се ребрандира в края на 2022 г., преминавайки към Rust-базиран вариант с подобрено криптиране и механизми за избягване на откриване.

Според Qualys, Qilin е най-активната рансъмуер група през 2025 г., насочена към сектори като:

Юридически и професионални услуги

Производство

Финансови услуги

Атаката срещу Capital Trade Inc. се случва на 14 август 2025 г., само седмици след пробива от Play. Групата заплашва да изтече чувствителни документи, ако исканията ѝ не бъдат изпълнени, използвайки тактики като:

DDoS атаки по време на преговори

Кампании за тормоз, задвижвани от изкуствен интелект

Публични сайтове за изтичане на данни с цел срам за жертвите

Методи на атака и оценка на въздействието

Рансъмуер атаките срещу Capital Trade Inc. през юни и август 2025 г. са извършени от две от най-агресивните киберпрестъпни групи в момента: Play и Qilin. Въпреки че компанията не е разкрила публично размера на финансовите щети, можем да направим приблизителна оценка въз основа на известни модели от подобни инциденти и мащаба на дейност на нападателите.

Използвани методи на атака

Play Ransomware (2 юни 2025 г.)

Първоначален достъп: Експлоатирани уязвимости в Microsoft Exchange и Fortinet

Изпълнение: Използвани планирани задачи и PsExec за внедряване на зловреден код

Устойчивост: Достъп чрез компрометирани папки на домейн контролери

Стратегия за изнудване: Двойно изнудване — криптиране на файлове и заплаха за публично изтичане

(Източници: Proven Data, Forbes)

Qilin Ransomware (14 август 2025 г.)

Първоначален достъп: Целенасочено фишинг съобщение и експлоатация на корпоративни уязвимости

Изпълнение: Rust-базирани зловредни кодове с бързо криптиране и изтриване на резервни копия

Стратегия за изнудване: Двойно изнудване с заплахи за публично изтичане и DDoS атаки

(Източници: Qualys, HHS.gov)

Оценка на финансовите загуби

Въпреки че Capital Trade Inc. не е публикувала конкретни данни, можем да направим изводи от сходни случаи и индустриални стандарти:

Типични искания за откуп

Play ransomware: Обикновено между $500,000 и $3 милиона, в зависимост от размера на жертвата и чувствителността на данните

Qilin ransomware: Между $50,000 и $800,000, като в някои случаи щетите надхвърлят $6 милиона – $40 милиона

(Източници: CSO Online, HHS.gov)

Приблизителни щети за Capital Trade Inc.

Предвид държавните връзки на фирмата, чувствителните търговски данни и двойната атака, е разумно да се оцени общата вреда — включително откуп, възстановяване, юридически и репутационни разходи — между $2 милиона и $10 милиона. Това включва:

Реакция на инцидента и съдебна експертиза

Юридически консултации и регулаторни доклади

Възстановяване на данни и укрепване на инфраструктурата

Потенциални плащания на откуп (ако са направени)

Прекъсване на бизнеса и репутационни щети

Оценка на финансовите загуби от рансъмуер атаките срещу Capital Trade Inc.

| Категория | Описание | Приблизителен диапазон (USD) | Източник |

|---|---|---|---|

| Плащане на откуп | Потенциално плащане към нападателите (ако е извършено); зависи от групата и чувствителността на данните | $500,000 – $3,000,000 | CSO Online |

| Реакция и съдебна експертиза | Включване на фирма за киберсигурност, анализ на пробива, ограничаване на щетите | $250,000 – $1,000,000 | IBM Security |

| Юридически и регулаторни разходи | Юридически консултации, подаване на документи за съответствие, уведомяване на държавни органи | $100,000 – $500,000 | NetDiligence |

| Възстановяване на данни и ИТ | Възстановяване на системи, архиви, подмяна на хардуер/софтуер | $300,000 – $1,500,000 | Sophos |

| Прекъсване на дейността | Загубена продуктивност, забавени клиентски проекти, спиране на операции | $500,000 – $2,000,000 | Coveware |

| Репутационни щети | Загуба на клиенти, управление на PR кризи, ерозия на доверието в марката | $250,000 – $1,000,000 | Cybersecurity Ventures |

| Инвестиции в сигурност | Следатака инвестиции в инструменти за сигурност, обучение и инфраструктура | $100,000 – $500,000 | Gartner |

Общо приблизителни загуби: $2,000,000 – $10,000,000

Забележка: Тези стойности са приблизителни оценки, базирани на сравними случаи с рансъмуер и публично достъпна информация за заплахи. Capital Trade Inc. не е публикувала официални данни за финансовото въздействие и не е потвърдила дали е извършено плащане на откуп.

Как четирислойната защита на Cy-Napea® можеше да помогне

Рансъмуер атаките срещу Capital Trade Inc., извършени от групите Play и Qilin, разкриха критични уязвимости в киберсигурността на фирмата. Макар пълният обхват на вътрешната ѝ защита да не е публично известен, хронологията и използваните тактики от нападателите показват, че многослойният подход — като този, който предлага Cy-Napea® — би могъл значително да намали риска и въздействието.

Ето как всяка от четирите защитни линии на Cy-Napea® би могла да помогне:

1. Обучение за киберсигурност

Какво се обърка: Групи като Qilin често получават първоначален достъп чрез фишинг имейли или социално инженерство.

Как бихме помогнали:

Обучителните модули на Cy-Napea® учат потребителите да разпознават подозрителни имейли и поведение

Фишинг симулации засилват бдителността и намаляват процента на кликвания

Месечни актуализации информират служителите за нови тактики като измами, генерирани от изкуствен интелект

Въздействие: Добре обучен персонал би могъл да предотврати първоначалния пробив, особено ако векторът на атаката е бил имейл.

2. Имейл защита

Какво се обърка: Имейлът остава най-често използваната входна точка за рансъмуер.

Как бихме помогнали:

Cy-Napea® сканира всички входящи и изходящи имейли за зловреден софтуер, фалшифициране и фишинг

Проверка на репутацията на URL адреси и анализ на прикачени файлове в защитена среда блокират зловредни товари

Интеграция с Microsoft 365 би защитила бизнес комуникациите на Capital Trade

Въздействие: Зловредни имейли от Play или Qilin можеха да бъдат прихванати преди да достигнат до потребителите, спирайки атаката още на входа.

3. EDR / XDR / MDR

Какво се обърка: И двете групи използваха странично придвижване, криптиране и извличане на данни.

Как бихме помогнали:

EDR на Cy-Napea® открива необичайно поведение на крайни устройства и изолира заразени машини

XDR корелира сигнали от крайни точки, облак и мрежа, за да идентифицира координирани атаки

MDR осигурява 24/7 експертна реакция, гарантирайки овладяване на заплахите преди да се разпространят

Въздействие: Откриване и реакция в реално време можеха да спрат нападателите преди криптиране на файлове или извличане на чувствителни данни.

4. Резервни копия и усъвършенствано архивиране

Какво се обърка: Рансъмуерът обикновено криптира или изтрива резервни копия, за да принуди плащане.

Как бихме помогнали:

Cy-Napea® предлага неизменяеми резервни копия, които не могат да бъдат променени или изтрити от нападатели

Детайлни опции за възстановяване позволяват връщане на конкретни файлове или цели системи

Функции за защита срещу рансъмуер откриват и блокират неоторизирани опити за криптиране

Въздействие: Дори при успешна атака, Capital Trade можеше да възстанови дейността си без да плаща откуп.

Заключение

Макар че няма напълно неуязвима система, многослойната стратегия за защита на Cy-Napea® е създадена да намалява риска на всяко ниво — от потребителска осведоменост до пълно възстановяване. Ако Capital Trade Inc. беше внедрила тези защити, резултатът от атаките на Play и Qilin можеше да бъде коренно различен.

Правна информация

Cy-Napea® категорично осъжда всички форми на неоторизирана кибердейност, включително, но не само, рансъмуер атаки, пробиви на данни и дигитално изнудване. Ние твърдо се противопоставяме на действията на киберпрестъпници и подкрепяме отговорното, етично използване на цифрови технологии.

Нашата основна цел е да се борим с тези престъпления чрез предоставяне на усъвършенствани решения за киберсигурност и повишаване на осведомеността сред компании и граждани. Вярваме, че никой не е напълно защитен, докато злонамерените актьори не бъдат спрени — и че образованието, бдителността и многослойната защита са от решаващо значение за сигурността на нашия дигитален свят.

Тази статия е предназначена само за образователни и информационни цели. Всички данни, цитирани тук — включително подробности за рансъмуер групи, хронология на атаките и засегнати организации — са извлечени от публично достъпна информация към момента на писане. Cy-Napea® не претендира за вътрешна информация относно конкретни инциденти и не представлява нито една от споменатите трети страни.

Препоръчваме на организациите да се консултират с юридически съветници и сертифицирани експерти по киберсигурност при подготовка или реакция на киберзаплахи.