Doppelschlag: Wie Capital Trade Inc. zum Ziel zweier Ransomware-Gruppen wurde

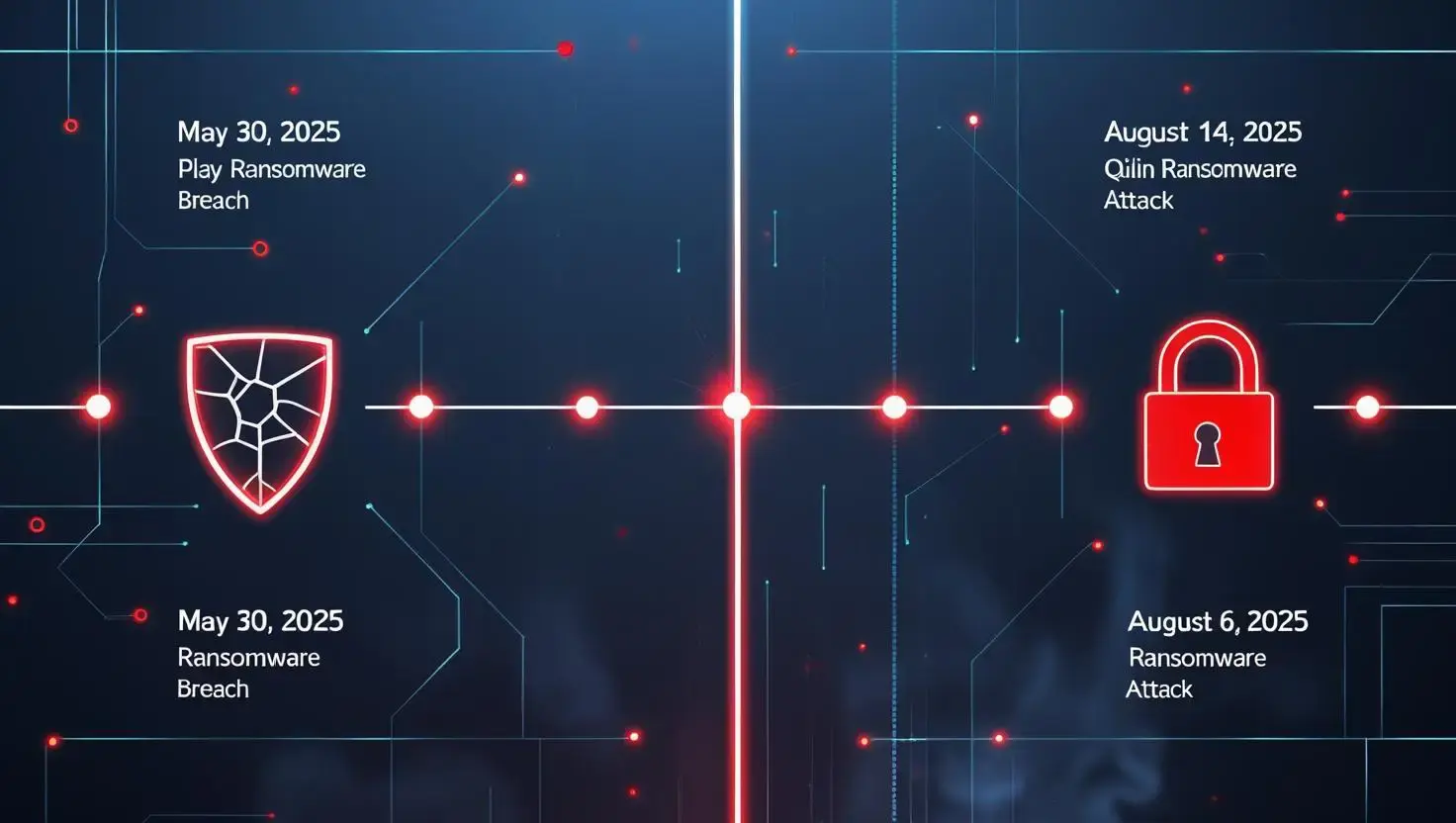

Zeitstrahl des doppelten Ransomware-Angriffs

Capital Trade Inc., ein in Washington, D.C. ansässiges Unternehmen für juristische Dienstleistungen, wurde Mitte 2025 von zwei verschiedenen Ransomware-Gruppen angegriffen. Der zeitliche Ablauf dieser Vorfälle zeigt nicht nur die Geschwindigkeit und Präzision moderner Ransomware-Operationen, sondern auch die Verwundbarkeit selbst etablierter Firmen mit engen Verbindungen zur Regierungspolitik.

2. Juni 2025 – Play-Ransomware schlägt zuerst zu

Die Play-Ransomware-Gruppe startete einen gezielten Angriff auf Capital Trade Inc., verschlüsselte kritische Dateien und exfiltrierte sensible Daten. Bekannt für ihr schlankes Erpressungsmodell verzichtet Play meist auf sofortige Lösegeldforderungen und setzt stattdessen auf direkte Verhandlungen über verschlüsselte Notizen und nachfolgende Drohungen.

Laut einer gemeinsamen Warnung von FBI und CISA hatte Play bis Mai 2025 weltweit über 900 Organisationen kompromittiert – darunter Behörden, Gesundheitseinrichtungen und Kanzleien. Auch Capital Trade Inc. war betroffen, obwohl das Unternehmen nicht öffentlich bestätigt hat, ob ein Lösegeld gezahlt oder gestohlene Daten veröffentlicht wurden.

14. August 2025 – Qilin-Ransomware folgt nach

Nur wenige Wochen später griff die Qilin-Ransomware-Gruppe dasselbe Unternehmen an – entweder durch Ausnutzung verbleibender Schwachstellen aus dem ersten Angriff oder durch das Ausnutzen der geschwächten Sicherheitslage. Qilin, deren Aktivität nach dem Zusammenbruch der konkurrierenden Gruppe RansomHub stark zunahm, verdoppelte ihre Opferzahl nahezu im zweiten Quartal 2025.

Die Gruppe ist bekannt für fortgeschrittene Erpressungstaktiken, darunter:

Datendiebstahl und Drohungen mit öffentlicher Veröffentlichung

DDoS-Angriffe während Verhandlungen

KI-gestützte Belästigungskampagnen

„Juristische Bewertungen“ gestohlener Daten zur Druckausübung auf Opfer

(Quelle: ransomware.live)

Warum war Capital Trade ein Ziel?

Über ihre Rolle als juristischer Dienstleister hinaus besitzt Capital Trade Inc. strategische Bedeutung in der US-Handelspolitik. Laut ransomware.live ist das Unternehmen „die treibende Kraft hinter der verrückten Politik der Erhöhung von US-Zöllen“ und bietet juristische Unterstützung sowie wirtschaftliche Analysen, die zur Gestaltung von Durchsetzungsstrategien beitragen. Das macht die Firma zu einem hochrangigen Ziel – nicht nur für finanzielle Erpressung, sondern auch für geopolitische oder wirtschaftliche Sabotage.

Waren die Angriffe erfolgreich?

Play-Ransomware: Ja. Die Taktiken der Gruppe führten zu weitreichenden Störungen bei Hunderten von Organisationen, und Capital Trade Inc. wurde als Opfer bestätigt. Ob ein Lösegeld gezahlt wurde, bleibt unklar.

Qilin-Ransomware: Wahrscheinlich erfolgreich. Die aggressive Expansion und die ausgefeilten Erpressungswerkzeuge der Gruppe deuten darauf hin, dass sie Zugang und Druckmittel erlangt haben. Es gibt jedoch keine öffentliche Bestätigung über eine Lösegeldzahlung oder Datenveröffentlichung seitens Capital Trade Inc.

Das Ziel und die Angreifer

Capital Trade Inc.: Eine strategische juristische Macht

Capital Trade, Incorporated ist ein in Washington, D.C. ansässiges Unternehmen, das sich auf internationale Handelsberatung, Prozessunterstützung und wirtschaftliche Analysen spezialisiert hat. Seit seiner Gründung im Jahr 1992 hat sich das Unternehmen zu einem der einflussreichsten juristisch-ökonomischen Berater im Bereich der US-Handelsdurchsetzung entwickelt.

Laut der offiziellen Website von Capital Trade umfasst die Expertise des Unternehmens:

Verfahren zu Antidumping und Ausgleichszöllen

Rechtsstreitigkeiten im Bereich geistiges Eigentum (Section 337)

Handelsverhandlungen und Gesetzgebungsberatung

Multilaterale und bilaterale Handelsabkommen

Forensische und finanzielle Analysen bei Handelsstreitigkeiten

Capital Trade Inc. bietet technische und analytische Unterstützung für Kanzleien, multinationale Unternehmen und zentrale US-Regierungsbehörden. Zu den wichtigsten Kunden und Partnern zählen:

(Quelle: USCC-Aussage von Geschäftsführer Andrew Szamosszegi)

Die Arbeit des Unternehmens umfasst:

Internationale Preis- und Kostenanalysen

Großflächige Datenbank- und Statistikmodellierung

Sachverständigenaussagen in Handelsprozessen

Strategische Bewertungen regulatorischer Auswirkungen auf globale Unternehmen

Capital Trade hat an über 1.000 Verfahren teilgenommen, die sich auf Dutzende von Produkten aus mehr als 50 Ländern beziehen. Das Personal besteht aus ehemaligen Regierungsökonomen, Buchhaltern und IT-Spezialisten, von denen viele vor Bundesbehörden ausgesagt und an akademischen Einrichtungen gelehrt haben.

Die strategische Bedeutung von Capital Trade geht über die Kundenbetreuung hinaus. Laut ransomware.live ist das Unternehmen „die treibende Kraft hinter der verrückten Politik der Erhöhung von US-Zöllen“, was darauf hindeutet, dass sein Einfluss bis in die nationale Handelsstrategie reicht. Das macht die Firma zu einem hochrangigen Ziel – nicht nur für finanzielle Erpressung, sondern auch für geopolitische Störungen.

Der erste Angreifer: Play-Ransomware-Gruppe

Die Play-Ransomware-Gruppe, auch bekannt als PlayCrypt, tauchte 2022 auf und wurde schnell zu einer der aktivsten Ransomware-Gangs weltweit. Sie operiert unter einem geschlossenen Affiliate-Modell und nutzt eine Doppel-Erpressungsstrategie: Systeme der Opfer werden verschlüsselt und sensible Daten exfiltriert, mit der Drohung einer öffentlichen Veröffentlichung bei Nichtzahlung.

Laut einer gemeinsamen Warnung von FBI und CISA hatte Play bis Mai 2025 über 900 Organisationen betroffen, darunter Regierungsbehörden, Gesundheitseinrichtungen und Kanzleien. Die Gruppe ist bekannt für:

Ausnutzung von Schwachstellen in Microsoft Exchange und Fortinet-Systemen

Intermittierende Verschlüsselung für schnellere Angriffe

Kontaktaufnahme mit Opfern per E-Mail und Telefon zur Zahlungsdruckerhöhung

Der Angriff auf Capital Trade Inc. wurde am 2. Juni 2025 entdeckt und markierte den Beginn eines turbulenten Sommers für das Unternehmen.

Der zweite Angreifer: Qilin-Ransomware-Gruppe

Qilin, früher bekannt als Agenda, ist eine russischsprachige Ransomware-as-a-Service (RaaS)-Operation, die durch hochkarätige Angriffe auf Gesundheits- und Regierungsinstitutionen bekannt wurde. Die Gruppe wurde Ende 2022 neu gebrandet und wechselte zu einer Rust-basierten Ransomware-Variante mit verbesserter Verschlüsselung und Umgehungstechniken.

Laut Qualys ist Qilin die aktivste Ransomware-Gruppe im Jahr 2025 und zielt auf Sektoren wie:

Juristische und professionelle Dienstleistungen

Fertigungsindustrie

Finanzdienstleistungen

Der Angriff auf Capital Trade Inc. erfolgte am 14. August 2025, nur wenige Wochen nach dem Play-Angriff. Die Gruppe drohte mit der Veröffentlichung sensibler Dokumente, falls ihre Forderungen nicht erfüllt würden, und nutzte Taktiken wie:

DDoS-Angriffe während Verhandlungen

KI-gestützte Belästigungskampagnen

Öffentliche Leak-Seiten zur Bloßstellung der Opfer

Angriffsmethoden und geschätzte Auswirkungen

Die Ransomware-Angriffe auf Capital Trade Inc. im Juni und August 2025 wurden von zwei der aggressivsten Cyberkriminellen-Gruppen durchgeführt: Play und Qilin. Obwohl das Unternehmen keine öffentlichen Angaben zu finanziellen Schäden gemacht hat, lassen sich potenzielle Verluste anhand bekannter Muster ähnlicher Vorfälle und der operativen Größe der Angreifer abschätzen.

Play-Ransomware (2. Juni 2025)

Erstzugang: Ausnutzung von Schwachstellen in Microsoft Exchange und Fortinet

Ausführung: Einsatz geplanter Tasks und PsExec zur Payload-Verteilung

Persistenz: Zugriffserhalt über kompromittierte Domain-Controller-Ordner

Erpressungsstrategie: Doppel-Erpressung – Dateiverschlüsselung und Drohung mit öffentlicher Veröffentlichung

(Quelle: Proven Data, Forbes)

Qilin-Ransomware (14. August 2025)

Erstzugang: Spear-Phishing und Ausnutzung von Unternehmensschwachstellen

Ausführung: Rust-basierte Payloads mit schneller Verschlüsselung und Backup-Löschung

Erpressungsstrategie: Doppel-Erpressung mit Drohungen öffentlicher Leaks und DDoS-Angriffen

(Quelle: Qualys, HHS.gov)

Geschätzte finanzielle Verluste

Obwohl Capital Trade Inc. keine konkreten Zahlen veröffentlicht hat, lassen sich anhand ähnlicher Fälle und Branchenstandards plausible Schätzungen ableiten.

Übliche Lösegeldforderungen

Play-Ransomware: Häufig im Bereich von 500.000 bis 3 Millionen US-Dollar, abhängig von Unternehmensgröße und Datenempfindlichkeit

Qilin-Ransomware: Forderungen zwischen 50.000 und 800.000 US-Dollar, in einigen Fällen summieren sich die Gesamtschäden auf 6 bis 40 Millionen US-Dollar bei größeren Organisationen

Geschätzte Schäden für Capital Trade Inc.

Angesichts der Regierungsverbindungen, sensibler Handelsdaten und der doppelten Zielerfassung ist es realistisch, die Gesamtschäden – einschließlich Lösegeld, Wiederherstellung, rechtlicher und reputationsbezogener Kosten – auf 2 bis 10 Millionen US-Dollar zu schätzen. Dazu gehören:

Reaktion auf den Vorfall und forensische Untersuchung

Juristische Beratung und regulatorische Meldungen

Datenwiederherstellung und Infrastrukturhärtung

Mögliche Lösegeldzahlungen (falls geleistet)

Betriebsunterbrechung und Reputationsschäden

Geschätzte finanzielle Verluste durch Ransomware-Angriffe auf Capital Trade Inc.

Kategorie | Beschreibung | Geschätzter Kostenbereich (USD) | Quelle |

|---|---|---|---|

| Lösegeldzahlung | Mögliche Zahlung an Angreifer (falls erfolgt); variiert je nach Gruppe und Datenempfindlichkeit | $500.000 – $3.000.000 | CSO Online |

| Incident Response & Forensik | Beauftragung eines Cybersicherheitsunternehmens, Analyse der Sicherheitsverletzung, Eindämmung | $250.000 – $1.000.000 | IBM Security |

| Rechts- & Regulierungskosten | Rechtsberatung, Einreichung von Compliance-Dokumenten, behördliche Benachrichtigungen | $100.000 – $500.000 | NetDiligence |

| Datenwiederherstellung & IT-Recovery | Wiederaufbau von Systemen, Wiederherstellung von Backups, Austausch von Hardware/Software | $300.000 – $1.500.000 | Sophos |

| Betriebsunterbrechung | Produktivitätsverlust, Verzögerungen bei Kundenprojekten, Betriebsstillstand | $500.000 – $2.000.000 | Coveware |

| Reputationsschaden | Kundenverlust, PR-Krisenmanagement, Vertrauensverlust in die Marke | $250.000 – $1.000.000 | Cybersecurity Ventures |

| Cybersecurity-Upgrades | Investitionen nach dem Angriff in Sicherheitslösungen, Schulungen und Infrastruktur | $100.000 – $500.000 | Gartner |

Geschätzte Gesamtschäden: $2.000.000 – $10.000.000

Hinweis: Diese Zahlen basieren auf vergleichbaren Ransomware-Fällen und öffentlich zugänglicher Bedrohungsanalyse. Capital Trade Inc. hat keine finanziellen Auswirkungen oder Lösegeldzahlungen bestätigt.

Wie die 4 Schutzebenen von Cy-Napea® geholfen hätten

Die Ransomware-Angriffe auf Capital Trade Inc. durch Play und Qilin offenbarten kritische Schwachstellen in der Cybersicherheitsstruktur des Unternehmens. Auch wenn das vollständige Ausmaß der internen Schutzmaßnahmen nicht bekannt ist, deuten Zeitverlauf und Taktiken der Angreifer darauf hin, dass ein mehrschichtiger Ansatz – wie ihn Cy-Napea® bietet – das Risiko und die Auswirkungen erheblich hätte verringern können.

So hätte jede Schutzebene von Cy-Napea® helfen können:

Cybersecurity Awareness Training

Was schiefging: Gruppen wie Qilin verschaffen sich oft durch Phishing-E-Mails oder Social Engineering ersten Zugang.

Wie Cy-Napea® helfen kann:

Cy-Napea®’s Schulungsmodule lehren Nutzer, verdächtige E-Mails und Verhaltensweisen zu erkennen. Phishing-Simulationen fördern Wachsamkeit und senken Klick-Raten. Monatliche Updates informieren über neue Taktiken wie KI-generierte Betrugsversuche.

Auswirkung: Ein gut geschultes Team hätte den Erstzugang verhindern können – insbesondere bei einem E-Mail-basierten Angriff.E-Mail-Sicherheit

Was schiefging: E-Mail ist nach wie vor der häufigste Einstiegspunkt für Ransomware.

Wie Cy-Napea® helfen kann:

Cy-Napea® scannt E-Mails auf Malware, Spoofing und Phishing. URL-Reputationsprüfungen und Anhang-Sandboxing blockieren schädliche Inhalte. Die Integration mit Microsoft 365 schützt geschäftliche Kommunikation.

Auswirkung: Schad-E-Mails von Play oder Qilin hätten abgefangen werden können – der Angriff wäre an der Peripherie gestoppt worden.EDR / XDR / MDR

Was schiefging: Beide Gruppen nutzten laterale Bewegung, Verschlüsselung und Datenexfiltration.

Wie Cy-Napea® helfen kann:

Cy-Napea®’s EDR erkennt abnormales Verhalten auf Endgeräten und isoliert infizierte Systeme. XDR korreliert Signale über Endpunkte, Cloud und Netzwerk hinweg zur Erkennung koordinierter Angriffe. MDR bietet 24/7-Expertenreaktion zur Eindämmung von Bedrohungen.

Auswirkung: Echtzeit-Erkennung und -Reaktion hätten die Angreifer gestoppt, bevor Dateien verschlüsselt oder Daten exfiltriert wurden.Backup und Advanced Backup

Was schiefging: Ransomware verschlüsselt oder löscht oft Backups, um Zahlungen zu erzwingen.

Wie Cy-Napea® helfen kann:

Cy-Napea® bietet unveränderbare Backups an, die von Angreifern nicht gelöscht oder manipuliert werden können. Granulare Wiederherstellungsoptionen ermöglichen die Wiederherstellung einzelner Dateien oder ganzer Systeme. Schutzfunktionen gegen Ransomware erkennen und blockieren unautorisierte Verschlüsselungsversuche.

Auswirkung: Selbst bei erfolgreichem Angriff hätte Capital Trade den Betrieb ohne Lösegeldzahlung wiederherstellen können.

Fazit

Kein System ist vollkommen unverwundbar – doch die mehrschichtige Verteidigungsstrategie von Cy-Napea® ist darauf ausgelegt, Risiken in jeder Phase zu minimieren: von der Nutzeraufklärung bis zur vollständigen Wiederherstellung. Hätte Capital Trade Inc. diese Schutzmaßnahmen implementiert, hätte der Ausgang der Angriffe durch Play und Qilin deutlich anders aussehen können.

Rechtlicher Hinweis

Cy-Napea® verurteilt ausdrücklich jede Form unautorisierter Cyberaktivität – einschließlich, aber nicht beschränkt auf Ransomware-Angriffe, Datenlecks und digitale Erpressung. Wir stehen fest gegen die Handlungen von Cyberkriminellen und setzen uns für den verantwortungsvollen, ethischen Einsatz digitaler Technologien ein.

Unser einziges Ziel ist es, diese Verbrechen zu bekämpfen – durch fortschrittliche Sicherheitslösungen und Aufklärung von Unternehmen und Einzelpersonen. Wir glauben: Niemand ist wirklich sicher, solange solche Akteure nicht gestoppt werden – und dass Bildung, Wachsamkeit und mehrschichtiger Schutz entscheidend für die Sicherheit unserer digitalen Welt sind.

Dieser Artikel dient ausschließlich zu Bildungs- und Informationszwecken. Alle hier genannten Daten – einschließlich Details zu Ransomware-Gruppen, Zeitverläufen und betroffenen Organisationen – stammen aus öffentlich zugänglichen Quellen zum Zeitpunkt der Veröffentlichung. Cy-Napea® erhebt keinen Anspruch auf Insiderwissen zu spezifischen Vorfällen und spricht nicht im Namen Dritter.

Wir empfehlen Organisationen, bei der Vorbereitung auf oder Reaktion auf Cyberbedrohungen rechtlichen Beistand und zertifizierte Cybersicherheitsexperten zu konsultieren.