Doppio Colpo: Come Capital Trade Inc. è Diventata un Bersaglio per Due Gruppi Ransomware

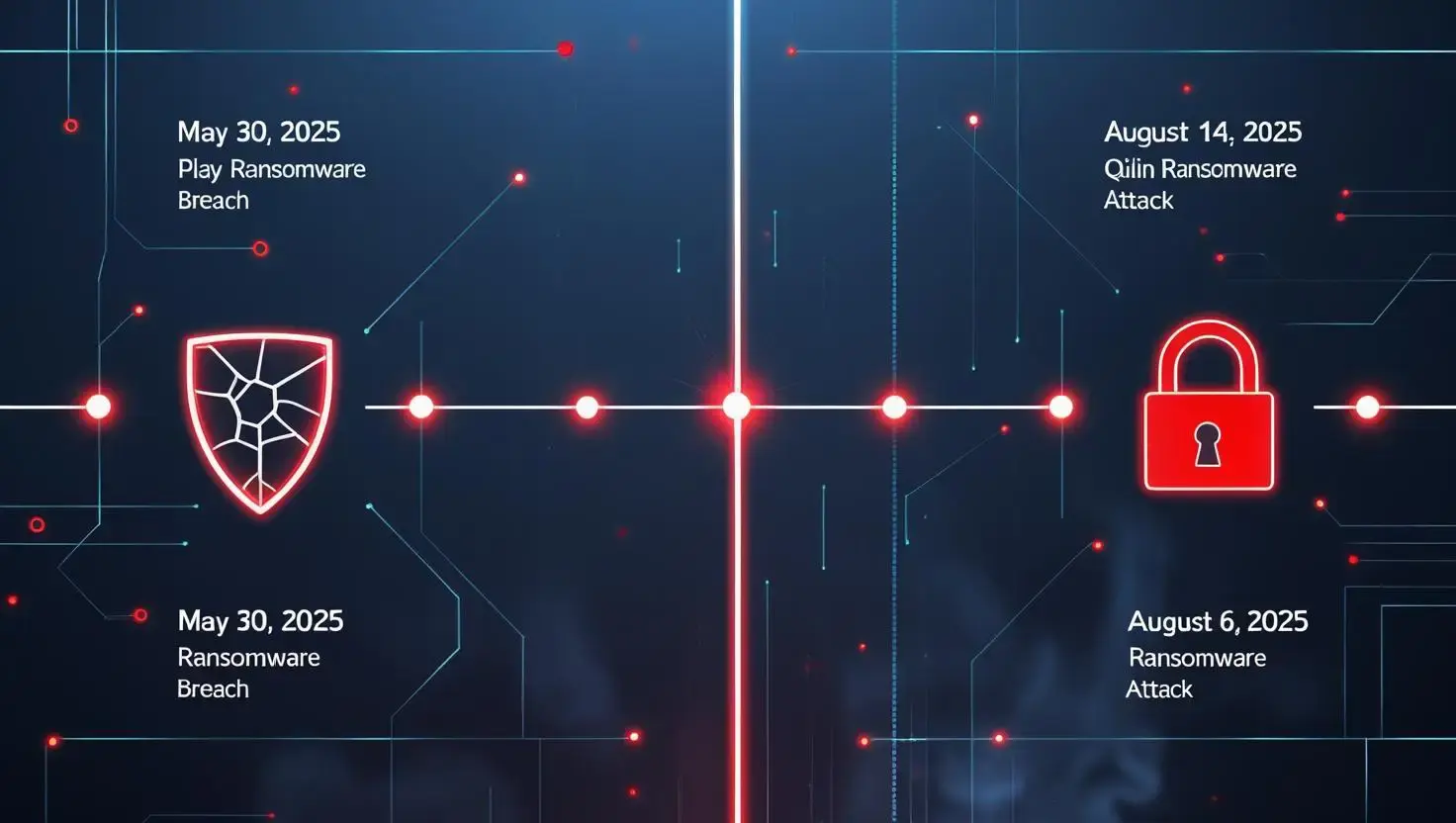

Cronologia del Doppio Attacco Ransomware

Capital Trade Inc., uno studio legale con sede a Washington, D.C., ha subito due attacchi ransomware distinti a metà del 2025—ognuno orchestrato da un diverso gruppo di cybercriminali. La cronologia di questi eventi rivela non solo la rapidità e la precisione delle operazioni ransomware moderne, ma anche la vulnerabilità di aziende consolidate con legami profondi con le politiche governative.

2 giugno 2025 — Il primo colpo da Play Ransomware

Il gruppo Play ransomware ha lanciato un attacco mirato contro Capital Trade Inc., criptando file critici ed esfiltrando dati sensibili. Conosciuto per il suo modello di estorsione semplificato, Play evita solitamente richieste di riscatto iniziali, spingendo invece le vittime alla negoziazione diretta tramite note criptate e minacce successive.

Secondo un avviso congiunto di FBI e CISA, Play aveva violato con successo oltre 900 organizzazioni a livello globale entro maggio 2025, inclusi enti governativi, sanitari e legali. Capital Trade Inc. è tra le vittime confermate, anche se l’azienda non ha dichiarato pubblicamente se è stato pagato un riscatto o se i dati rubati siano stati divulgati.

14 agosto 2025 — Qilin Ransomware colpisce di nuovo

Poche settimane dopo, la gang Qilin ransomware ha preso di mira la stessa azienda, sfruttando vulnerabilità residue dal primo attacco o semplicemente approfittando delle difese indebolite. Qilin, che ha visto un’impennata di attività dopo il collasso del gruppo rivale RansomHub, ha quasi raddoppiato il numero delle sue vittime nel secondo trimestre del 2025.

Il gruppo è noto per tattiche di estorsione avanzate, tra cui:

Furto di dati e minacce di esposizione pubblica

Attacchi DDoS durante le negoziazioni

Campagne di molestie alimentate da intelligenza artificiale

“Valutazioni legali” dei dati rubati per fare pressione sulle vittime

(Fonte: ransomware.live)

Perché Capital Trade è stata presa di mira?

Oltre al suo ruolo come fornitore di servizi legali, Capital Trade Inc. ha un’importanza strategica nella politica commerciale degli Stati Uniti. Secondo ransomware.live, l’azienda è “la vera forza dietro la folle politica di aumento dei dazi USA”, fornendo supporto legale e analisi economiche che aiutano a definire le strategie di applicazione. Questo rende l’azienda un bersaglio di alto valore—non solo per estorsione finanziaria, ma anche per sabotaggio geopolitico o economico.

Gli attacchi hanno avuto successo?

Play Ransomware: Sì. Le tattiche del gruppo hanno causato interruzioni diffuse in centinaia di organizzazioni, e Capital Trade Inc. è stata confermata come vittima. Resta non divulgato se sia stato pagato un riscatto.

Qilin Ransomware: Probabilmente sì. L’espansione aggressiva del gruppo e gli strumenti sofisticati di estorsione suggeriscono che abbiano ottenuto accesso e leva. Tuttavia, non esiste alcuna conferma pubblica di pagamento del riscatto o di fuga di dati da parte di Capital Trade Inc.

Il Bersaglio e gli Attori della Minaccia

Capital Trade Inc.: Una Potenza Strategica nel Settore Legale

Capital Trade Inc. è una società con sede a Washington, D.C., specializzata in consulenza sul commercio internazionale, supporto legale e analisi economica. Fondata nel 1992, è diventata uno dei consulenti giuridico-economici più influenti nel panorama dell’applicazione delle politiche commerciali degli Stati Uniti.

Secondo il sito ufficiale di CapTrade, le aree di competenza dell’azienda includono:

Procedimenti antidumping e dazi compensativi

Contenziosi sui diritti di proprietà intellettuale (Sezione 337)

Negoziazioni commerciali e legislazione

Accordi commerciali multilaterali e bilaterali

Analisi forense e finanziaria nelle controversie commerciali

Capital Trade Inc. fornisce supporto tecnico e analitico a studi legali, multinazionali e principali agenzie governative statunitensi. Tra i suoi clienti e collaboratori più importanti figurano:

Commissione Internazionale per il Commercio degli Stati Uniti

Commissione per la Revisione Economica e della Sicurezza USA-Cina

(Fonte: testimonianza di Andrew Szamosszegi presso USCC)

Le attività dell’azienda comprendono:

Analisi dei prezzi internazionali e della contabilità dei costi

Modellazione statistica e gestione di database su larga scala

Testimonianze esperte in contenziosi commerciali

Valutazioni strategiche dell’impatto normativo sul business globale

Capital Trade ha partecipato a oltre 1.000 procedimenti riguardanti decine di prodotti provenienti da più di 50 paesi. Il suo staff include ex economisti governativi, contabili e specialisti dei sistemi informativi, molti dei quali hanno testimoniato davanti ad agenzie federali e insegnato in istituzioni accademiche.

L’importanza strategica di Capital Trade va oltre i servizi offerti ai clienti. Secondo ransomware.live, l’azienda è “la vera forza dietro la folle politica di aumento dei dazi USA”, suggerendo che il suo ruolo si estende alla definizione della strategia commerciale nazionale. Questo la rende un bersaglio di alto valore—non solo per estorsione finanziaria, ma anche per potenziale sabotaggio geopolitico.

Il Primo Attaccante: Gruppo Ransomware Play

Il gruppo ransomware Play, noto anche come PlayCrypt, è emerso nel 2022 e si è rapidamente affermato come una delle gang ransomware più attive a livello globale. Operando secondo un modello chiuso di affiliazione, Play utilizza una strategia di doppia estorsione: cripta i sistemi delle vittime ed esfiltra dati sensibili, minacciando la loro divulgazione pubblica se le richieste di riscatto non vengono soddisfatte.

Secondo un avviso congiunto dell’FBI e della CISA, il ransomware Play aveva colpito oltre 900 entità entro maggio 2025, tra cui agenzie governative, fornitori di servizi sanitari e studi legali. Il gruppo è noto per:

Sfruttare vulnerabilità nei sistemi Microsoft Exchange e Fortinet

Utilizzare crittografia intermittente per attacchi più rapidi

Contattare le vittime via email e telefono per fare pressione sul pagamento

L’attacco di Play a Capital Trade Inc. è stato scoperto il 2 giugno 2025 e ha segnato l’inizio di un’estate turbolenta per l’azienda.

Il Secondo Attaccante: Gruppo Ransomware Qilin

Qilin, noto in precedenza come Agenda, è un’operazione ransomware-as-a-service (RaaS) di lingua russa che ha guadagnato notorietà per attacchi di alto profilo contro istituzioni sanitarie e governative. Il gruppo ha cambiato nome alla fine del 2022, passando a una variante ransomware basata su Rust con capacità avanzate di crittografia ed evasione.

Secondo Qualys, Qilin è diventato il gruppo ransomware più attivo del 2025, prendendo di mira settori come:

Servizi legali e professionali

Manifattura

Servizi finanziari

L’attacco di Qilin a Capital Trade Inc. è avvenuto il 14 agosto 2025, poche settimane dopo la violazione di Play. Il gruppo ha minacciato di divulgare documenti sensibili se le sue richieste non fossero state soddisfatte, utilizzando tattiche come:

Attacchi DDoS durante le negoziazioni

Campagne di molestie basate su intelligenza artificiale

Siti pubblici di leak per umiliare le vittime

Metodi di Attacco e Impatto Stimato

Gli attacchi ransomware contro Capital Trade Inc. nel giugno e agosto 2025 sono stati condotti da due dei gruppi cybercriminali più aggressivi oggi operanti: Play e Qilin. Sebbene l’azienda non abbia divulgato pubblicamente i danni finanziari, possiamo stimare le perdite potenziali basandoci su modelli noti da incidenti simili e sulla scala operativa degli attaccanti.

Metodi di Attacco Utilizzati

Play Ransomware (2 giugno 2025)

Accesso iniziale: Sfruttamento di vulnerabilità nei sistemi Microsoft Exchange e Fortinet

Esecuzione: Utilizzo di attività pianificate e PsExec per distribuire i payload

Persistenza: Accesso mantenuto tramite cartelle compromesse del controller di dominio

Strategia di estorsione: Doppia estorsione—crittografia dei file e minaccia di divulgazione pubblica

(Fonte: Proven Data, Forbes)

Qilin Ransomware (14 agosto 2025)

Accesso iniziale: Spear phishing e sfruttamento di vulnerabilità aziendali

Esecuzione: Payload basati su Rust con crittografia rapida e cancellazione dei backup

Strategia di estorsione: Doppia estorsione con minacce di divulgazione pubblica e attacchi DDoS

(Fonte: Qualys, HHS.gov)

Perdite Finanziarie Stimate

Sebbene Capital Trade Inc. non abbia rilasciato cifre specifiche, possiamo estrapolare da casi simili e benchmark di settore:

Richieste di Riscatto Tipiche:

Play ransomware: Spesso tra $500.000 e $3 milioni, a seconda della dimensione della vittima e della sensibilità dei dati

Qilin ransomware: Richieste tra $50.000 e $800.000, con alcuni casi che superano i $6 milioni fino a $40 milioni di danni totali per organizzazioni più grandi

(Fonti: CSO Online, HHS.gov)

Danni Stimati per Capital Trade Inc.:

Considerando le affiliazioni governative dell’azienda, la sensibilità dei dati commerciali e il doppio attacco, è ragionevole stimare danni totali—compresi riscatto, recupero, consulenza legale e danni reputazionali—tra $2 milioni e $10 milioni. Questo include:

Risposta all’incidente e indagine forense

Consulenza legale e report normativi

Ripristino dei dati e rafforzamento dell’infrastruttura

Eventuali pagamenti di riscatto (se effettuati)

Interruzione delle attività e danni reputazionali

Perdite Finanziarie Stimate dagli Attacchi Ransomware a Capital Trade Inc.

| Categoria | Descrizione | Fascia di Costo Stimata (USD) | Fonte |

|---|---|---|---|

| Pagamento del Riscatto | Pagamento potenziale agli attaccanti (se effettuato); varia in base al gruppo e alla sensibilità dei dati | $500.000 – $3.000.000 | CSO Online |

| Risposta all’Incidente e Forense | Ingaggio di società di cybersecurity, analisi della violazione, contenimento | $250.000 – $1.000.000 | IBM Security |

| Costi Legali e Normativi | Consulenza legale, documentazione di conformità, notifiche governative | $100.000 – $500.000 | NetDiligence |

| Ripristino Dati e Recupero IT | Ricostruzione dei sistemi, ripristino dei backup, sostituzione hardware/software | $300.000 – $1.500.000 | Sophos |

| Interruzione delle Attività | Perdita di produttività, ritardi nei progetti dei clienti, sospensione delle operazioni | $500.000 – $2.000.000 | Coveware |

| Danno Reputazionale | Perdita di clienti, gestione della crisi PR, erosione della fiducia nel brand | $250.000 – $1.000.000 | Cybersecurity Ventures |

| Aggiornamenti di Sicurezza | Investimenti post-attacco in strumenti di sicurezza, formazione e infrastruttura | $100.000 – $500.000 | Gartner |

Perdite Totali Stimate: $2.000.000 – $10.000.000

Nota: Queste cifre sono stime basate su casi ransomware comparabili e fonti pubbliche di intelligence sulle minacce. Capital Trade Inc. non ha divulgato alcun impatto finanziario né confermato pagamenti di riscatto.

Come i 4 Livelli di Difesa di Cy-Napea® Avrebbero Potuto Aiutare

Gli attacchi ransomware subiti da Capital Trade Inc. da parte di Play e Qilin hanno messo in luce vulnerabilità critiche nella postura di sicurezza informatica dell’azienda. Sebbene l’intera portata delle difese interne non sia stata resa pubblica, la tempistica e le tattiche utilizzate dagli attaccanti suggeriscono che un approccio stratificato—come quello offerto da Cy-Napea®—avrebbe potuto ridurre significativamente il rischio e l’impatto.

Ecco come ciascun livello della strategia di difesa di Cy-Napea® avrebbe potuto aiutare:

1. Formazione sulla Consapevolezza della Sicurezza Informatica

Cosa è andato storto: I gruppi ransomware come Qilin spesso ottengono accesso iniziale tramite email di phishing o ingegneria sociale.

Come possiamo aiutare:

I moduli formativi di Cy-Napea® insegnano agli utenti a riconoscere email e comportamenti sospetti.

Le simulazioni di phishing rafforzano la vigilanza e riducono i tassi di clic.

Gli aggiornamenti mensili tengono il personale informato sulle tattiche in evoluzione, come le truffe generate da IA.

Impatto: Una forza lavoro ben formata avrebbe potuto prevenire la compromissione iniziale, soprattutto se il vettore d’attacco era basato su email.

2. Sicurezza Email

Cosa è andato storto: L’email rimane il punto d’ingresso più comune per il ransomware.

Come possiamo aiutare:

Cy-Napea® analizza tutte le email in entrata e in uscita per malware, spoofing e phishing.

I controlli sulla reputazione degli URL e il sandboxing degli allegati bloccano i payload dannosi.

L’integrazione con Microsoft 365 avrebbe protetto le comunicazioni aziendali di Capital Trade.

Impatto: Le email malevole da parte di Play o Qilin avrebbero potuto essere intercettate prima di raggiungere gli utenti, fermando l’attacco al perimetro.

3. EDR / XDR / MDR

Cosa è andato storto: Entrambi i gruppi ransomware hanno utilizzato movimento laterale, crittografia ed esfiltrazione dei dati.

Come possiamo aiutare:

L’EDR di Cy-Napea® rileva comportamenti anomali sugli endpoint e isola i dispositivi infetti.

L’XDR correla segnali tra endpoint, cloud e rete per identificare attacchi coordinati.

L’MDR fornisce risposta esperta 24/7, assicurando che le minacce siano contenute prima che si diffondano.

Impatto: Il rilevamento e la risposta in tempo reale avrebbero potuto fermare gli attaccanti prima della crittografia dei file o dell’esfiltrazione dei dati sensibili.

4. Backup e Backup Avanzato

Cosa è andato storto: Il ransomware di solito cripta o elimina i backup per forzare il pagamento.

Come possiamo aiutare:

Cy-Napea® offre backup immutabili che non possono essere alterati o cancellati dagli attaccanti.

Le opzioni di recupero granulare permettono il ripristino di file specifici o di interi sistemi.

Le funzionalità di protezione ransomware rilevano e bloccano tentativi di crittografia non autorizzata.

Impatto: Anche se l’attacco fosse riuscito, Capital Trade avrebbe potuto ripristinare le operazioni senza pagare alcun riscatto.

Conclusione

Sebbene nessun sistema sia invulnerabile, la strategia di difesa stratificata di Cy-Napea® è progettata per ridurre il rischio in ogni fase—dalla consapevolezza dell’utente al pieno recupero. Se Capital Trade Inc. avesse implementato queste protezioni, l’esito degli attacchi di Play e Qilin avrebbe potuto essere radicalmente diverso.

Dichiarazione Legale

Cy-Napea® condanna inequivocabilmente tutte le forme di attività informatica non autorizzata, inclusi ma non limitati ad attacchi ransomware, violazioni dei dati ed estorsione digitale. Ci opponiamo fermamente alle azioni dei cybercriminali e promuoviamo l’uso responsabile ed etico delle tecnologie digitali.

Il nostro unico obiettivo è combattere questi crimini fornendo soluzioni avanzate di cybersecurity e sensibilizzando aziende e individui. Crediamo che nessuno sia veramente al sicuro finché questi attori malevoli non vengono fermati—e che educazione, vigilanza e difesa stratificata siano essenziali per proteggere il nostro mondo digitale.

Questo articolo è destinato esclusivamente a scopi educativi e informativi. Tutti i dati qui citati—including dettagli sui gruppi ransomware, cronologia degli attacchi e organizzazioni coinvolte—sono stati raccolti da fonti pubblicamente disponibili al momento della stesura. Cy-Napea® non rivendica conoscenze riservate su alcun incidente specifico e non rappresenta né parla a nome di alcuna entità terza menzionata.

Incoraggiamo le organizzazioni a consultare consulenti legali e professionisti certificati in cybersecurity per rispondere o prepararsi alle minacce informatiche.